Botnet de malware bloqueou 600.000 roteadores em misterioso evento de 2023

- Quinta, 30th Maio, 2024

- 16:07pm

Um botnet de malware chamado ‘Pumpkin Eclipse’ realizou um misterioso evento destrutivo em 2023 que destruiu 600.000 roteadores de Internet de escritório/home office (SOHO) off-line, interrompendo o acesso dos clientes à Internet.

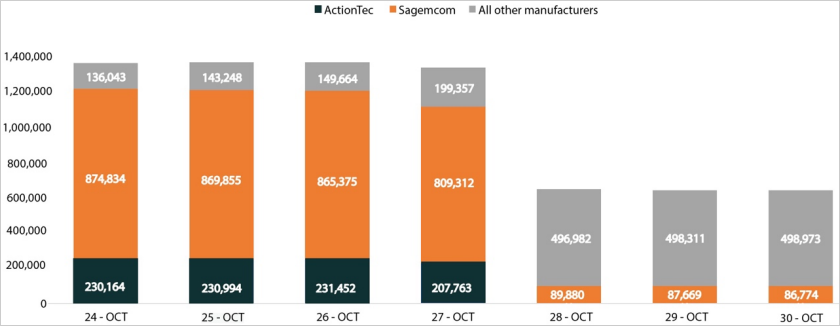

De acordo com pesquisadores do Black Lotus Labs da Lumen, que observaram o incidente, ele interrompeu o acesso à Internet em vários estados do Centro-Oeste entre 25 e 27 de outubro de 2023. Isso deixou os proprietários dos dispositivos infectados sem outra opção a não ser substituir os roteadores.

Embora em grande escala, o incidente teve um impacto específico, afetando um único provedor de serviços de Internet (ISP) e três modelos de roteadores usados pela empresa: ActionTec T3200s, ActionTec T3260s e Sagemcom F5380.

Black Lotus Labs afirma que o ISP específico atende comunidades vulneráveis nos Estados Unidos e sofreu uma redução de 49% na operação de modems devido ao incidente ‘Pumpkin Eclipse’.

Embora a Black Lotus não tenha mencionado o nome do ISP, ele tem uma notável semelhança com uma interrupção do Windstream que ocorreu durante o mesmo período.

A partir de 25 de outubro de 2023, os clientes da Windstream começaram a relatar no Reddit que seus roteadores não estavam mais funcionando.

"Já tenho um modem T3200 há algum tempo, mas hoje aconteceu algo que nunca havia experimentado antes. A luz da Internet está vermelha sólida. O que isso significa e como faço para corrigir isso?", relatou um usuário no subreddit Winstream.

“O meu caiu por volta das 21h da noite passada, ignorado até que tive tempo de solucionar o problema esta tarde. Depois de passar pelo chatbot (e o T3200 não responder à redefinição de fábrica), ficou bastante claro que o problema era o roteador”, disse outro usuário."

Os assinantes afetados pela interrupção do Windstream foram informados de que precisavam substituir os roteadores por um novo para restaurar o acesso à Internet.

Quando contatado sobre o incidente, Windstream disse ao BleepingComputer que não tinha comentários.

Ataque Eclipse de Abóbora

Avançando sete meses, um novo relatório da Black Lotus pode finalmente lançar alguma luz sobre o incidente, explicando que uma botnet foi responsável por bloquear 600.000 roteadores nos estados do meio-oeste em um único ISP em outubro de 2023.

"O Black Lotus Labs da Lumen Technologies identificou um evento destrutivo, pois mais de 600.000 roteadores de pequenos escritórios/escritórios domésticos (SOHO) foram colocados off-line pertencentes a um único provedor de serviços de Internet (ISP). O incidente ocorreu durante um período de 72 horas entre outubro 25-27, tornou os dispositivos infectados permanentemente inoperantes e exigiu uma substituição baseada em hardware. Os dados de verificação pública confirmaram a remoção repentina e precipitada de 49% de todos os modems do número de sistema autônomo (ASN) do ISP afetado durante esse período."

Os pesquisadores não conseguiram encontrar a vulnerabilidade usada para o acesso inicial, então os invasores usaram uma falha desconhecida de dia zero ou exploraram credenciais fracas em combinação com uma interface administrativa exposta.

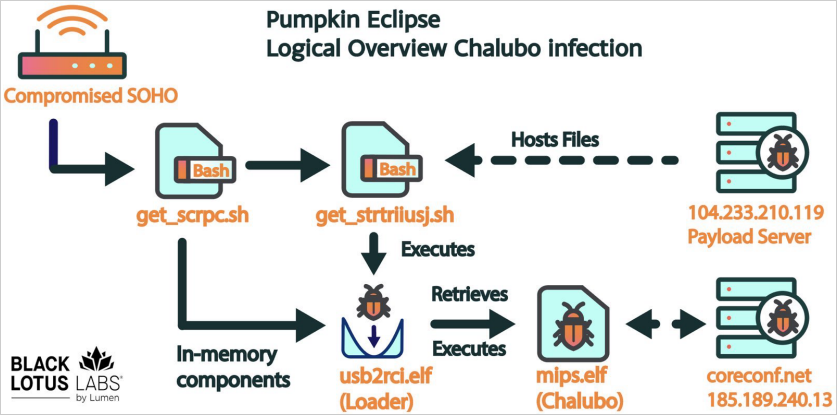

A carga útil do primeiro estágio é um script bash chamado "get_scrpc", que é executado para buscar um segundo script chamado "get_strtriiush", que é responsável por recuperar e executar a carga útil do bot principal, 'Chalubo' ("mips.elf").

Chalubo é executado a partir da memória para evitar a detecção e usa criptografia ChaCha20 ao se comunicar com servidores de comando e controle (C2) para proteger o canal de comunicação, enquanto limpa todos os arquivos do disco e altera o nome do processo quando está em execução.

O invasor pode enviar comandos ao bot por meio de scripts Lua, que permitem a exfiltração de dados, o download de módulos adicionais ou a introdução de novas cargas no dispositivo infectado.

Após a execução, que inclui um atraso de 30 minutos para evitar sandboxes, o bot coleta informações baseadas no host, como endereço MAC, ID do dispositivo, tipo de dispositivo, versão do dispositivo e endereço IP local.

Chalubo distribuiu funcionalidade de negação de serviço (DDoS), indicando os objetivos operacionais do Pumpkin Eclipse. No entanto, o Black Lotus Labs não observou nenhum ataque DDoS da botnet.

Os analistas observam que Chalubo perde um mecanismo de persistência, portanto, reiniciar o roteador infectado interrompe a operação do bot.

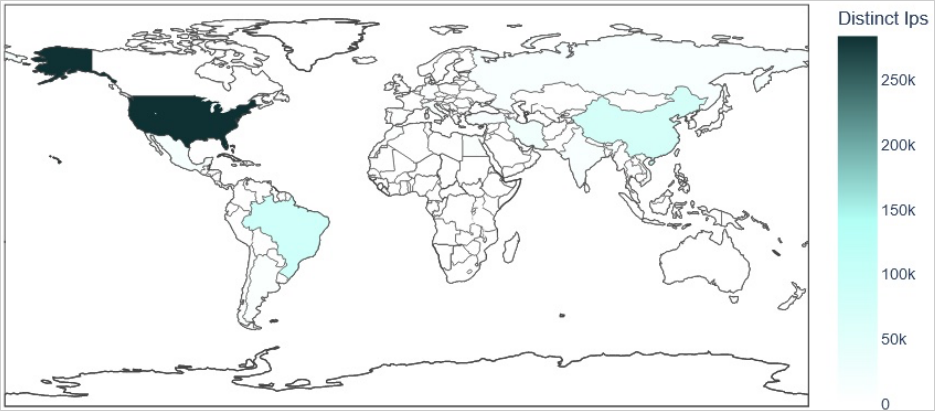

Black Lotus Labs afirma que seus dados de telemetria indicam que Chalubo opera 45 painéis de malware comunicando mais de 650.000 endereços IP exclusivos de 3 de outubro a 3 de novembro, a maioria deles baseados nos Estados Unidos.

Apenas um desses painéis foi usado para o ataque destrutivo e se concentrou em um ISP americano específico, fazendo com que os pesquisadores da Black Lotus acreditassem que o invasor comprou o painel Chalubo com o propósito específico de implantar a carga útil destrutiva em roteadores.

"O segundo aspecto único é que esta campanha foi confinada a um ASN específico. A maioria das campanhas anteriores que vimos visam um modelo de roteador específico ou uma vulnerabilidade comum e têm efeitos em redes de vários provedores. Neste caso, observamos que tanto a Sagemcom quanto a Sagemcom Os dispositivos ActionTec foram afetados ao mesmo tempo, ambos dentro da mesma rede do provedor. Isso nos levou a avaliar que não foi o resultado de uma atualização de firmware defeituosa por um único fabricante, que normalmente estaria confinada a um modelo de dispositivo ou modelos de um determinado fabricante. empresa Nossa análise dos dados do Censys mostra que o impacto foi apenas para os dois em questão. Essa combinação de fatores nos levou a concluir que o evento foi provavelmente uma ação deliberada tomada por um ciberator malicioso não atribuído, mesmo que não tenhamos conseguido nos recuperar. o módulo destrutivo." - Lotus preta."

Infelizmente, os pesquisadores não conseguiram encontrar a carga útil usada para bloquear os roteadores, portanto não conseguiram determinar como isso foi feito ou com que finalidade.

Black Lotus Labs observa que esta é a primeira vez, além do incidente “AcidRain” , que um malware de botnet foi ordenado a destruir seus hosts e causar danos financeiros em grande escala ao impor substituições de hardware.

Fonte: bleepingcomputer.com