Novo ransomware recém-descoberto usa BitLocker para criptografar dados das vítimas

- Sabado, 25th Maio, 2024

- 12:12pm

ShrinkLocker é o ransomware mais recente a usar a criptografia de disco completo do Windows.

Um ransomware até então desconhecido, chamado ShrinkLocker, criptografa os dados das vítimas usando o recurso BitLocker integrado ao sistema operacional Windows.

BitLocker é um criptografador de volume completo que estreou em 2007 com o lançamento do Windows Vista. Os usuários o utilizam para criptografar discos rígidos inteiros para evitar que pessoas leiam ou modifiquem dados caso obtenham acesso físico ao disco. Começando com o lançamento do Windows 10 , o BitLocker, por padrão, usou o algoritmo de criptografia XTS-AES de 128 e 256 bits, dando ao recurso proteção extra contra ataques que dependem da manipulação de texto cifrado para causar alterações previsíveis em texto simples.

Recentemente, pesquisadores da empresa de segurança Kaspersky encontraram um agente de ameaça usando o BitLocker para criptografar dados em sistemas localizados no México, na Indonésia e na Jordânia. Os pesquisadores nomearam o novo ransomware ShrinkLocker, tanto pelo uso do BitLocker quanto porque ele reduz o tamanho de cada partição que não é de inicialização em 100 MB e divide o espaço recém-não alocado em novas partições primárias do mesmo tamanho.

“Nossa resposta a incidentes e análise de malware são evidências de que os invasores estão constantemente refinando suas táticas para evitar a detecção”, escreveram os pesquisadores na sexta-feira . “Neste incidente, observamos o abuso do recurso nativo do BitLocker para criptografia de dados não autorizada.”

ShrinkLocker não é o primeiro malware a aproveitar o BitLocker. Em 2022, a Microsoft relatou que invasores de ransomware com ligação ao Irã também usaram a ferramenta para criptografar arquivos. Nesse mesmo ano, a empresa agrícola russa Miratorg foi atacada por um ransomware que usava o BitLocker para criptografar arquivos residentes no sistema de armazenamento de dispositivos infectados.

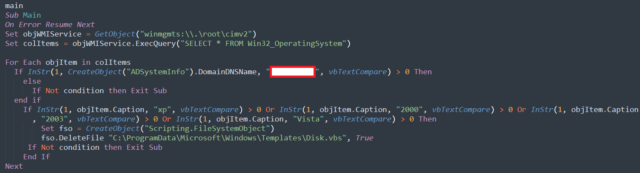

Depois de instalado em um dispositivo, o ShrinkLocker executa um script VisualBasic que primeiro invoca a Instrumentação de Gerenciamento do Windows e a classe Win32_OperatingSystem para obter informações sobre o sistema operacional.

“Para cada objeto nos resultados da consulta, o script verifica se o domínio atual é diferente do alvo”, escreveram os pesquisadores da Kaspersky. “Se for, o script termina automaticamente. Depois disso, verifica se o nome do sistema operacional contém 'xp', '2000', '2003' ou 'vista' e se a versão do Windows corresponde a algum deles, o script termina automaticamente e se apaga.”

O script continua a usar o WMI para consultar informações sobre o sistema operacional. Em seguida, realiza as operações de redimensionamento do disco, que podem variar dependendo da versão do sistema operacional detectada. O ransomware executa essas operações apenas em unidades fixas locais. A decisão de deixar as unidades de rede em paz é provavelmente motivada pelo desejo de não acionar proteções de detecção de rede.

Eventualmente, o ShrinkLocker desativa as proteções projetadas para proteger a chave de criptografia do BitLocker e as exclui. Em seguida, ele permite o uso de uma senha numérica, tanto como protetor contra qualquer outra pessoa que retome o controle do BitLocker quanto como criptografador dos dados do sistema. O motivo para excluir os protetores padrão é desabilitar os principais recursos de recuperação pelo proprietário do dispositivo. O ShrinkLocker então gera uma chave de criptografia de 64 caracteres usando multiplicação e substituição aleatória de:

Uma variável com os números de 0 a 9;

O famoso pangrama, “A rápida raposa marrom salta sobre o cachorro preguiçoso”, em letras minúsculas e maiúsculas, que contém todas as letras do alfabeto inglês;

Caracteres especiais:

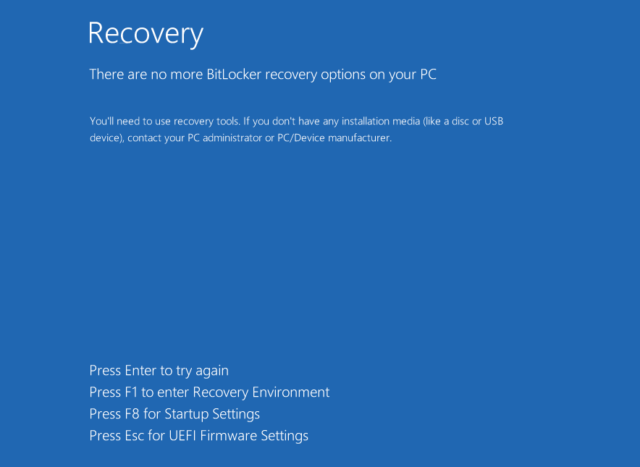

Após várias etapas adicionais, os dados são criptografados. Na próxima vez que o dispositivo for reinicializado, a tela ficará assim:

Descriptografar unidades sem a chave fornecida pelo invasor é difícil e provavelmente impossível em muitos casos. Embora seja possível recuperar algumas das senhas e valores fixos usados para gerar as chaves, o script usa valores variáveis que são diferentes em cada dispositivo infectado. Esses valores de variáveis não são fáceis de recuperar.

Não há proteções específicas para o ShrinkLocker para impedir ataques bem-sucedidos. Kaspersky aconselha o seguinte:

Use proteção de endpoint robusta e configurada corretamente para detectar ameaças que tentam abusar do BitLocker;

Implementar Detecção e Resposta Gerenciadas (MDR) para verificar ameaças proativamente;

Se o BitLocker estiver habilitado, certifique-se de que ele use uma senha forte e que as chaves de recuperação estejam armazenadas em um local seguro;

Certifique-se de que os usuários tenham privilégios mínimos. Isso os impede de ativar recursos de criptografia ou alterar chaves de registro por conta própria;

Habilite o registro e o monitoramento do tráfego de rede. Configure o registro de solicitações GET e POST. Em caso de infecção, as solicitações feitas ao domínio do invasor podem conter senhas ou chaves;

Monitore eventos associados à execução de VBS e PowerShell e, em seguida, salve os scripts e comandos registrados em um repositório externo que armazena atividades que podem ser excluídas localmente;

Faça backups com frequência, armazene-os offline e teste-os.

O relatório de sexta-feira também inclui indicadores que as organizações podem usar para determinar se foram alvo do ShrinkLocker.

Fonte: arstechnica.com