Microsoft expôs acidentalmente dados privados de 38 TB

- Domingo, 12th Maio, 2024

- 08:59am

A Microsoft informou na segunda-feira que tomou medidas para resolver uma grande falha de segurança que expôs 38 terabytes de dados privados.

A pesquisa da Wiz encontrou exposição de dados no repositório AI GitHub da Microsoft, com 30.000 mensagens de equipes internas vazadas devido a um token SAS configurado incorretamente.

“Um invasor poderia ter injetado código malicioso em todos os modelos de IA nesta conta de armazenamento, e todos os usuários que confiassem no repositório GitHub da Microsoft teriam sido infectados por ele”, disse Wiz.

O que aconteceu?

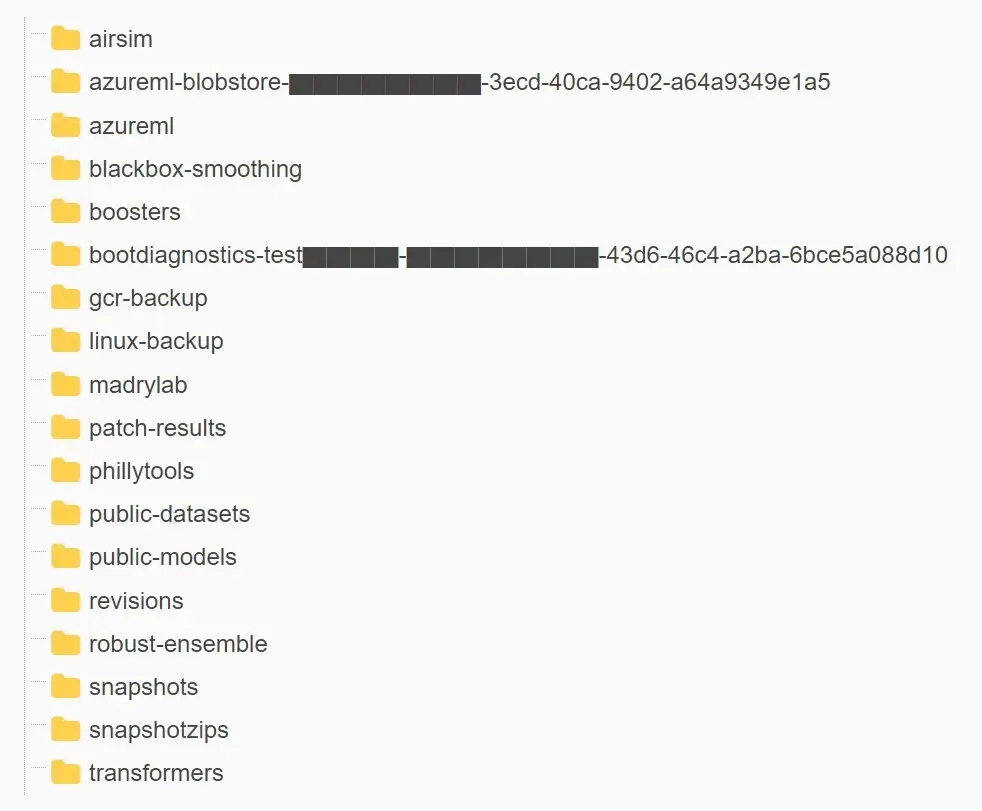

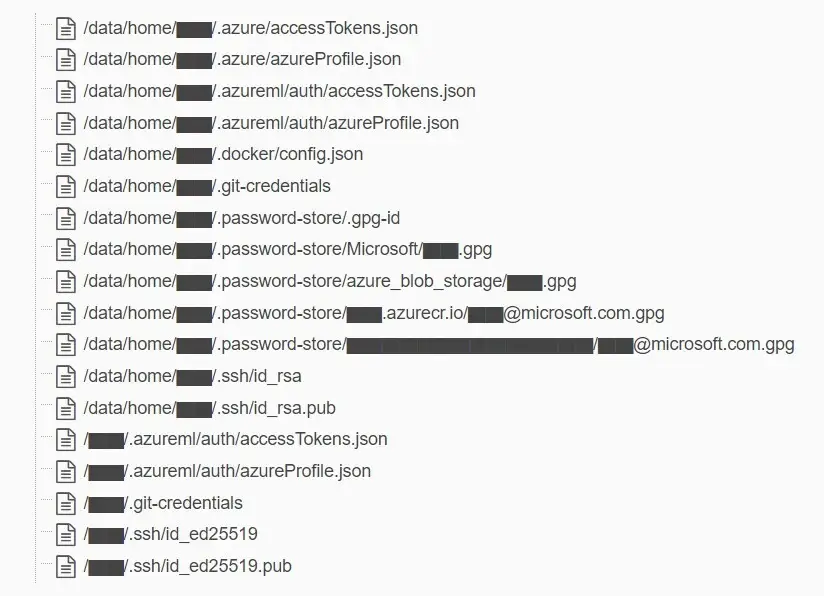

A equipe de pesquisa de IA da Microsoft expôs acidentalmente 38 terabytes de dados privados, incluindo um backup em disco das estações de trabalho de dois funcionários, enquanto publicava dados de treinamento de código aberto no GitHub.

O backup contém informações confidenciais, como segredos, chaves privadas, senhas e mais de 30.000 mensagens internas do Microsoft Teams.

Os pesquisadores usaram o recurso de tokens SAS do Azure para compartilhar dados de suas contas de armazenamento do Azure.

O link foi configurado erroneamente para compartilhar toda a conta de armazenamento, incluindo 38 TB de arquivos privados, em vez de apenas arquivos específicos.

O vazamento foi descoberto no repositório AI GitHub da empresa e teria sido tornado público inadvertidamente durante a publicação de um conjunto de dados de treinamento de código aberto, disse Wiz. Também incluiu um backup em disco das estações de trabalho de dois ex-funcionários contendo segredos, chaves, senhas e mais de 30.000 mensagens internas do Teams.

Noções básicas sobre tokens SAS, práticas recomendadas e prevenção de abusos

As Assinaturas de Acesso Compartilhado (SAS) fornecem um mecanismo seguro para delegar acesso aos dados dentro de uma conta de armazenamento. Ao contrário da chave compartilhada, que tem acesso total a uma conta de armazenamento inteira, o SAS fornece controle granular sobre como os clientes podem acessar seus dados. Quando usado corretamente, o SAS pode melhorar a segurança e o desempenho dos aplicativos de armazenamento.

Por exemplo, um token SAS pode ser usado para restringir:

Quais recursos um cliente pode acessar (contêiner, diretório, blob ou versão específica do blob)

Quais operações um cliente pode realizar (ler, escrever, listar, excluir)

De qual rede um cliente pode acessar (HTTPS, endereço IP)

Por quanto tempo um cliente tem acesso (hora de início, hora de término)

Como qualquer mecanismo de autenticação baseado em chave, um SAS pode ser revogado a qualquer momento girando a chave pai.

Relatório WIZ

“A exposição veio como resultado de um token SAS excessivamente permissivo – um recurso do Azure que permite aos usuários compartilhar dados de uma maneira que é difícil de rastrear e de revogar”, disse Wiz em um relatório . O problema foi relatado à Microsoft em 22 de junho de 2023.

Os tokens SAS representam um risco de segurança, pois permitem o compartilhamento de informações com identidades externas não identificadas. O risco pode ser examinado sob vários ângulos: permissões, higiene, gestão e monitoramento.

“Além do escopo de acesso excessivamente permissivo, o token também foi configurado incorretamente para permitir permissões de “controle total” em vez de somente leitura”, disseram os pesquisadores do Wiz Hillai Ben-Sasson e Ronny Greenberg. “Ou seja, um invasor pode não apenas visualizar todos os arquivos da conta de armazenamento, mas também excluir e substituir os arquivos existentes.”

O que a Microsoft disse?

A Microsoft investigou e corrigiu um incidente envolvendo um funcionário da Microsoft que compartilhou uma URL para um armazenamento de blobs em um repositório público do GitHub enquanto contribuía para modelos de aprendizagem de IA de código aberto.

Este URL incluía um token SAS (Assinatura de Acesso Compartilhado) excessivamente permissivo para uma conta de armazenamento interno. Os pesquisadores de segurança da Wiz puderam então usar esse token para acessar informações na conta de armazenamento.

Os dados expostos nesta conta de armazenamento incluíam backups de perfis de estações de trabalho de dois ex-funcionários e mensagens internas do Microsoft Teams desses dois funcionários com seus colegas. Nenhum dado do cliente foi exposto e nenhum outro serviço interno foi colocado em risco devido a esse problema.

Nenhuma ação do cliente é necessária em resposta a esse problema. Estamos compartilhando os aprendizados e práticas recomendadas abaixo para informar nossos clientes e ajudá-los a evitar incidentes semelhantes no futuro, disse a Microsoft.

Os fabricantes do Windows observaram ainda que revogou o token SAS e bloqueou todo o acesso externo à conta de armazenamento. O problema foi resolvido dois dias após a divulgação responsável.

Para mitigar esses riscos no futuro, a empresa expandiu seu serviço de varredura secreta para incluir qualquer token SAS que possa ter expirações ou privilégios excessivamente permissivos. Ele disse que também identificou um bug em seu sistema de varredura que sinalizava o URL SAS específico no repositório como um falso positivo.

O CTO e cofundador da Wiz, Ami Luttwak, disse em um comunicado. “A IA revela um enorme potencial para as empresas de tecnologia. No entanto, à medida que os cientistas e engenheiros de dados correm para trazer novas soluções de IA para a produção, as enormes quantidades de dados que eles manipulam exigem verificações e salvaguardas de segurança adicionais.”

“Devido à falta de segurança e governança sobre os tokens SAS da conta, eles devem ser considerados tão sensíveis quanto a própria chave da conta”, disseram os pesquisadores. “Portanto, é altamente recomendável evitar o uso da conta SAS para compartilhamento externo. Erros na criação de tokens podem facilmente passar despercebidos e expor dados confidenciais.”

Você deveria se preocupar?

NÃO, a Microsoft esclareceu que as informações expostas consistiam em informações exclusivas de dois ex-funcionários da Microsoft e das estações de trabalho desses ex-funcionários. Nenhum dado do cliente foi exposto e nenhum outro serviço da Microsoft foi colocado em risco devido a esse problema.

Cronograma do relatório

20 de julho de 2020 – Token SAS confirmado pela primeira vez no GitHub; expiração definida para 5 de outubro de 2021

6 de outubro de 2021 – Expiração do token SAS atualizada para 6 de outubro de 2051

22 de junho de 2023 – Wiz Research descobre e relata o problema ao MSRC

24 de junho de 2023 – Token SAS invalidado pela Microsoft

7 de julho de 2023 – Token SAS substituído no GitHub

16 de agosto de 2023 – Microsoft conclui investigação interna de impacto potencial

18 de setembro de 2023 – Divulgação pública

Fonte: hackersonlineclub.com