Hackers sequestram atualizações de antivírus para eliminar o malware GuptiMiner

- Terça, 23rd Abril, 2024

- 12:19pm

Os hackers norte-coreanos têm explorado o mecanismo de atualização do antivírus eScan para plantar backdoors em grandes redes corporativas e distribuir mineradores de criptomoedas por meio do malware GuptiMiner.

Os pesquisadores descrevem o GuptiMiner como “uma ameaça altamente sofisticada” que pode realizar solicitações de DNS aos servidores DNS do invasor, extrair cargas de imagens, assinar suas cargas e realizar sideload de DLL.

Entregando GuptiMiner por meio de atualizações eScan

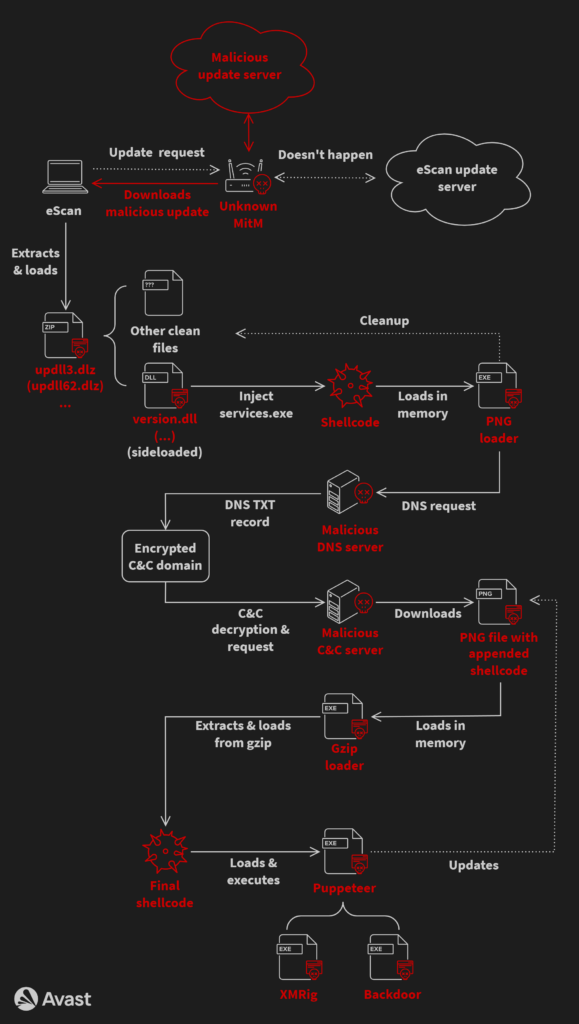

Em um relatório divulgado hoje, a empresa de segurança cibernética Avast afirma que o agente da ameaça por trás do GuptiMiner tinha uma posição de adversário intermediário (AitM) para sequestrar o pacote normal de atualização de definição de vírus e substituí-lo por um malicioso chamado ‘updll62.dlz. '

O arquivo malicioso inclui as atualizações antivírus necessárias, bem como um malware GuptiMiner como um arquivo DLL chamado ‘version.dll’.

O atualizador eScan processa o pacote normalmente, descompactando-o e executando-o. Durante esse estágio, a DLL é carregada pelos binários legítimos do eScan, dando ao malware privilégios de nível de sistema.

Em seguida, a DLL busca cargas adicionais da infraestrutura do invasor, estabelece persistência no host por meio de tarefas agendadas, realiza manipulação de DNS, injeta shellcode em processos legítimos, usa virtualização de código, armazena cargas criptografadas por XOR no registro do Windows e extrai PEs de PNGs. .

GuptiMiner também verifica se o sistema que ele executa tem mais de 4 núcleos de CPU e 4 GB de RAM para evitar ambientes sandbox e determina se Wireshark, WinDbg, TCPView, 360 Total Security, Huorong Internet Security, Process Explorer, Process Monitor e OllyDbg estão ativamente correndo.

Os produtos AhnLab e Cisco Talos também serão desativados se estiverem em execução na máquina violada. Abaixo está um diagrama completo da cadeia de infecção:

Os pesquisadores da Avast dizem que o GuptiMiner pode estar ligado ao grupo norte-coreano APT Kimsuki, com base nas semelhanças entre a função de roubo de informações e o keylogger Kimsuky.

Os pesquisadores também descobriram que algumas partes da operação do GuptiMiner sugerem uma possível conexão com Kimsuki. Um ponto em comum é o uso do domínio mygamesonline[.]org, que normalmente é visto nas operações do Kimsuky.

Ferramentas de malware implantadas

Os hackers usaram o GuptiMiner para implantar vários malwares em sistemas comprometidos, incluindo dois backdoors distintos e o minerador XMRig Monero.

O primeiro backdoor é uma versão aprimorada do Putty Link, implantada em sistemas corporativos para verificar a rede local em busca de sistemas vulneráveis e pontos de articulação para movimento lateral.

Ele procura especificamente os sistemas Windows 7 e Windows Server 2008, explorando-os por meio de tunelamento de tráfego para pequenas e médias empresas.

O segundo backdoor é um malware modular complexo que verifica o host em busca de chaves privadas armazenadas e carteiras de criptomoedas e cria uma chave de registro para marcar a conclusão da verificação, para evitar repetições barulhentas.

Ele pode aceitar comandos para instalar módulos adicionais no registro, aprimorando ainda mais suas capacidades em ambientes infectados. No entanto, a Avast não forneceu detalhes adicionais.

Os atacantes também derrubaram o minerador XMRig em muitos casos, o que contrasta com a sofisticação exibida na campanha analisada e pode ser uma tentativa de desviar a atenção da linha de ataque principal.

Resposta do eScan

Os pesquisadores da Avast divulgaram a vulnerabilidade explorada ao eScan e o fornecedor do antivírus confirmou que o problema foi corrigido.

A eScan também disse que o último relatório semelhante recebido foi em 2019. Em 2020, o fornecedor implementou um mecanismo de verificação mais robusto para garantir que binários não assinados fossem rejeitados.

Na implementação mais recente, os downloads de atualização do eScan ocorrem por HTTPS para garantir a comunicação criptografada para clientes que interagem com os servidores voltados para nuvem do fornecedor.

No entanto, a Avast relata que continua a observar novas infecções pelo GuptiMiner, o que pode indicar clientes eScan desatualizados.

A lista completa de indicadores de comprometimento (IoCs) do GuptiMiner para ajudar os defensores a mitigar essa ameaça pode ser encontrada nesta página do GitHub.

Fonte: bleepingcomputer.com